Social Media ist der Trend der letzten Jahre im Internet. Plattformen wie z.B. Twitter, Facebook, Google etc. bieten vielfältige Möglichkeiten zum Informationsaustausch. Viele Unternehmen nutzen mittlerweile diese Dienste für Marketing Kampagnen. Doch bringen diese Dienste nur Vorteile?

Social Media ist der Trend der letzten Jahre im Internet. Plattformen wie z.B. Twitter, Facebook, Google etc. bieten vielfältige Möglichkeiten zum Informationsaustausch. Viele Unternehmen nutzen mittlerweile diese Dienste für Marketing Kampagnen. Doch bringen diese Dienste nur Vorteile?

Es ist wie mit allen Dingen im Leben. Jede Sache hat zwei Seiten. Es gibt natürlich auch eine negative Seite. Aus technischer Sicht sind hierzu schon viele Artikel veröffentlicht worden, in den z.B. Facebook für das Auspionieren der Benutzer angeprangert wurde. Darum soll es in dieser Datenschutz-News nicht gehen.

Es geht um ansehensschädigende Beiträge und Industriespionage mittels Social Engineering. Beim Social Engineering  wird die größte Schwachstelle im System für die Informationsgewinnung genutzt.

wird die größte Schwachstelle im System für die Informationsgewinnung genutzt.

Der Mensch.

Die Menschheit ist das, was sie ist, durch das Sprechen geworden. Das Austauschen von Informationen ist ein wichtiger Baustein in unserem Sein. So verwundert es nicht, dass alle gern über dies und das sprechen. In der Vergangenheit war es kein so großes Problem, wenn man seinen Freunden in geselliger Runde ein paar lustige Geschichten aus dem Geschäftsalltag erzählte oder sich negativ über seinen Arbeitgeber ausgelassen hat. Das meiste blieb in der Runde und die meisten Informationen gerieten mit der Zeit in Vergessenheit.

Heute sieht dies anders aus. Es gibt das Internet und eine Vielzahl an Möglichkeiten sich über Foren, Social Media Plattformen und andere Portale auszutauschen. Aber wo ist der Unterschied?

Es gibt zwei gravierende Unterschiede. Zum einen bleiben geschriebene Worte im Internet sehr lange gespeichert und werden selten gelöscht. Es ist sozusagen für die Ewigkeit geschrieben. Zum anderen wird selten darauf geachtet, dass nur eine bestimmte Personengruppe diese Beiträge liest.

Die Mitarbeiter müssen dafür sensibilisiert werden, dass sie nicht alles im Internet veröffentlichen. Auch das bayrische Landesamt für Verfassungsschutz warnt vor den Gefahren durch Internetplattformen.

Mitarbeiter sollten in Schulungen sensibilisiert werden. Weiterhin sollte ihnen vermittelt werden, wie sie ihre Privatsphäre-Einstellungen konfigurieren sollten. Schulungen von HUBIT zum richtigen Umgang mit sozialen Netzwerken, dem Internet und Unternehmensdaten können Sie individuell für Ihre Bedürfnisse durchführen lassen.

Dass sich Mitarbeiter negativ ĂĽber Ihren Arbeitgeber auslassen ist sicherlich nicht angenehm. Aber auch hier sollte man sich der Kritik stellen und beurteilen, wieso der Mitarbeiter so unzufrieden ist, dass er (wissentlich oder unwissentlich) seinem Arbeitgeber Schaden zufĂĽgt.

Schlimmer ist hingegen, wenn unternehmensinterne Informationen im Internet veröffentlicht werden.

Zu Zeiten des Kalten Krieges wurde viel Wert auf Sicherheit und Schutz vor Industriespionage gelegt. Heute wird dieses Thema stiefmĂĽtterlich behandelt. Aber Industriespionage ist immer noch weit verbreitet. Jedoch wird sie heute mit ganz anderen Mitteln umgesetzt. Facebook, Google und andere Plattformen bieten genĂĽgend Raum fĂĽr Klatsch und Tratsch. Jeder hat zig oder hunderte von Freunden, denen er alles mitteilt.

Aber sind das wirklich Freunde?

Wie gut kennt man seine „Freunde“ und „Follower“? Oder hat man sie nur seiner Liste hinzugefügt, weil sie nett waren, aussahen oder sich als Freund eines Freundes ausgaben?

Man sollte immer genau ĂĽberlegen, wem man welche Informationen mitteilt – insbesondere im Internet.

Industriespionage hat mit den neuen Medien eine neue Grundlage gefunden, um einfach an Informationen zu gelangen. Social Engineering wird damit so einfach…!

Seien Sie zurückhaltend. Überlegen Sie sich genau, welche Information sie preisgeben möchten. Entscheiden Sie sich für einen sicheren Kanal. Es muss nicht immer jeder alles wissen.

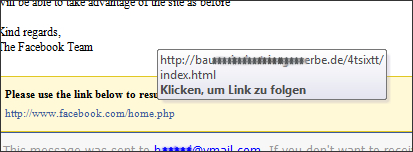

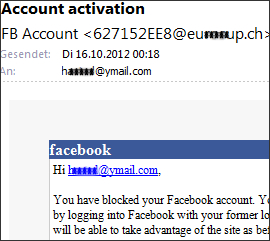

Derzeit sind Phishing-Mails

Derzeit sind Phishing-Mails im Umlauf, die darauf abzielen, die Zugangsdaten von Facebook-Account auszuspähen. Die Email ist im Farbton von Facebook gehalten. Es wird behauptet, dass der Account gesperrt wäre und man einfach durch einen Login auf der Seite von Facebook diesen Account wieder aktivieren könne.

im Umlauf, die darauf abzielen, die Zugangsdaten von Facebook-Account auszuspähen. Die Email ist im Farbton von Facebook gehalten. Es wird behauptet, dass der Account gesperrt wäre und man einfach durch einen Login auf der Seite von Facebook diesen Account wieder aktivieren könne.

Datenschutz findet mehr und mehr Beachtung. Dies merkt man zum einen daran, dass die Presse das Thema häufiger aufgreift. Aber auch die großen Player merken, dass Datenschutz das Prestige fördert, er wichtig für das Unternehmen ist und mehr zum Selbstverständnis wird. Dies zeigt sich auch darin, dass einige Betreiber von Internetseiten, die sich früher nicht um das Thema gekümmert haben, nun doch eine Datenschutzerklärung auf Ihrer Internetseite veröffentlichen. Das reicht natürlich immer noch für die gesetzlichen Anforderungen, ist aber immerhin ein Schritt in die richtige Richtung.

Datenschutz findet mehr und mehr Beachtung. Dies merkt man zum einen daran, dass die Presse das Thema häufiger aufgreift. Aber auch die groĂźen Player merken, dass Datenschutz das Prestige fördert, er wichtig fĂĽr das Unternehmen ist und mehr zum Selbstverständnis wird. Dies zeigt sich auch darin, dass einige Betreiber von Internetseiten, die sich frĂĽher nicht um das Thema gekĂĽmmert haben, nun doch eine Datenschutzerklärung auf Ihrer Internetseite veröffentlichen. Das reicht natĂĽrlich immer noch fĂĽr die gesetzlichen Anforderungen, ist aber immerhin ein Schritt in die richtige Richtung. Wie bekannt wurde und auch von Microsoft bestätigt wurde gibt es im Internet Explorer eine SicherheitslĂĽcke – die sogenannte Zero-Day-Schwachstelle. Betroffen seien die Versionen 6 bis 9 (unabhängig vom Microsoft Betriebssystem). Lediglich der Internet Explorer 10 unter Windows 8 sei sicher, hieĂź es.

Wie bekannt wurde und auch von Microsoft bestätigt wurde gibt es im Internet Explorer eine SicherheitslĂĽcke – die sogenannte Zero-Day-Schwachstelle. Betroffen seien die Versionen 6 bis 9 (unabhängig vom Microsoft Betriebssystem). Lediglich der Internet Explorer 10 unter Windows 8 sei sicher, hieĂź es. In bestimmten Kreisen war schon lange die Rede davon, dass es eine SicherheitslĂĽcke in der Java-Plattform gebe. Der Hersteller Oracle hatte hierzu eine Zeit lang geschwiegen. Nun hat Oracle bekannt gegeben, dass es eine SicherheitslĂĽcke in Java gibt und ein Update bereitgestellt.

In bestimmten Kreisen war schon lange die Rede davon, dass es eine SicherheitslĂĽcke in der Java-Plattform gebe. Der Hersteller Oracle hatte hierzu eine Zeit lang geschwiegen. Nun hat Oracle bekannt gegeben, dass es eine SicherheitslĂĽcke in Java gibt und ein Update bereitgestellt.